NTLM, som står for New Technology LAN Manager, er et sæt protokoller, der bruges til at godkende fjernbrugere og give sessionssikkerhed. Det er ofte blevet udnyttet af angribere i relæangreb. Disse angreb involverer sårbare netværksenheder, herunder domænecontrollere, der godkendes til servere, der kontrolleres af angriberne. Gennem disse angreb kan angriberne eskalere deres privilegier og få fuldstændig kontrol over et Windows-domæne. NTLM er stadig til stede på Windows-servere, og angribere kan udnytte sårbarheder som ShadowCoerce, DFSCoerce, PetitPotam og RemotePotato0, som er designet til at omgå beskyttelse mod relæangreb. Derudover tillader NTLM hash-transmissionsangreb, hvilket gør det muligt for angribere at autentificere sig selv som en kompromitteret bruger og få adgang til følsomme data.

problemer med hp officejet pro 6978

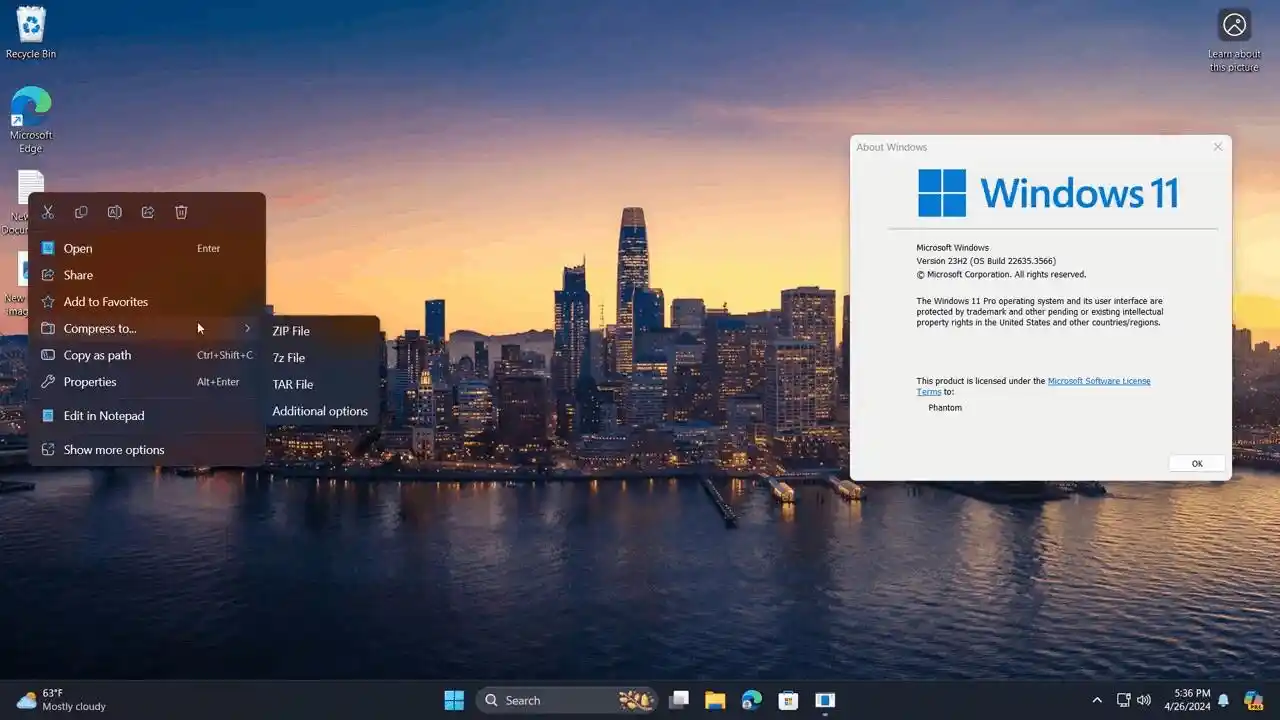

For at afbøde disse risici råder Microsoft Windows-administratorer til enten at deaktivere NTLM eller konfigurere deres servere til at blokere NTLM-relæangreb ved hjælp af Active Directory Certificate Services.

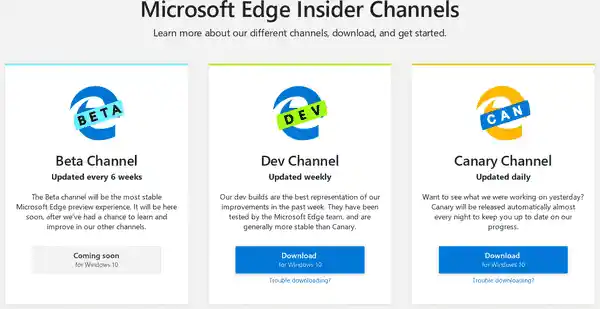

I øjeblikket arbejder Microsoft på to nye funktioner relateret til Kerberos. Den første funktion, IAKerb (initial- og end-to-end-godkendelse ved hjælp af Kerberos), giver Windows mulighed for at sende Kerberos-meddelelser mellem lokale fjerncomputere uden behov for yderligere virksomhedstjenester såsom DNS, netlogon eller DCLocator. Den anden funktion involverer et lokalt nøgledistributionscenter (KDC) til Kerberos, som udvider Kerberos-understøttelsen til lokale konti.

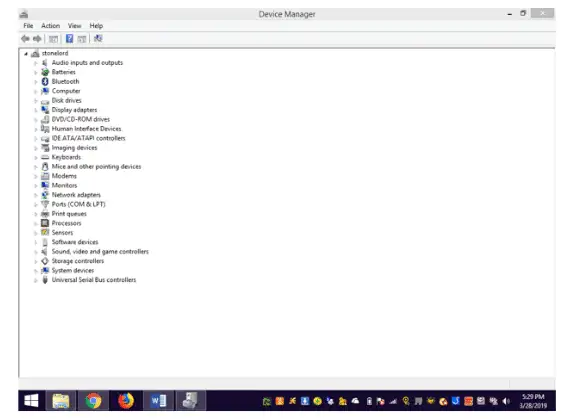

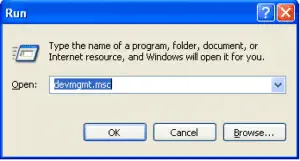

usb ikke genkendt windows

Desuden planlægger Microsoft at forbedre NTLM-kontroller, hvilket giver administratorer større fleksibilitet til at overvåge og begrænse brugen af NTLM i deres miljøer.

Alle disse ændringer vil være aktiveret som standard og kræver ikke konfiguration for de fleste scenarier, f.eks anførtaf virksomheden. NTLM vil stadig være tilgængelig som en reservemulighed for at opretholde kompatibilitet med eksisterende systemer.